La industria farmacéutica acaparó una gran atención con el estallido de la crisis del coronavirus (COVID-19). Al inicio de la pandemia, la demanda de la industria farmacéutica aumentó debido a la necesidad de medicamentos para el tratamiento del COVID-19 y kits de prevención. La industria farmacéutica sufrió un cambio importante en el panorama de las amenazas en comparación con las primeras etapas de la pandemia, desde marzo de 2020 hasta septiembre de 2021. Los grupos de Advanced Persistent Threat (APT) y los ciberdelincuentes se dirigieron a las empresas farmacéuticas para robar información altamente sensible, como las fórmulas de los medicamentos y los datos de investigación y desarrollo de COVID-19, que son extremadamente valiosos para los ciberdelincuentes para obtener ganancias financieras, los gobernantes para apoyar su agenda política y los hacktivistas para apoyar su causa de concienciación económica o social.

Según los informes disponibles públicamente, un gran porcentaje de la mano de obra se trasladó a lugares de trabajo a distancia en la pandemia para seguir las directrices de salud y seguridad de COVID-19. Esto proporcionó a los actores de la amenaza una superficie de ataque más amplia debido a la dispersión de la mano de obra. Durante este tiempo, los ataques de phishing fueron el vector más común para realizar actividades maliciosas. Para apoyar al personal que trabajaba desde casa, las organizaciones desplegaron sistemas y redes de trabajo a distancia; posteriormente, los actores de las amenazas aprovecharon las vulnerabilidades críticas de seguridad y robaron información sensible para cumplir sus objetivos.

A raíz de esta oleada, el gobierno de los Estados Unidos (EE.UU.) publicó rápidamente una alerta conjunta del Departamento de Seguridad Nacional de los Estados Unidos (DHS), la Agencia de Ciberseguridad y Seguridad de las Infraestructuras (CISA) y el Centro Nacional de Ciberseguridad del Reino Unido (NCSC).

Los atacantes emplearon con mayor frecuencia el phishing, la distribución de malware y el uso de técnicas de ataque de dominios con errores tipográficos. El malware asociado a algunos ataques de temática farmacéutica incluía el agente Tesla (un malware registrador de teclas), el malware Get2 loader (se ha observado que el Get2 loader carga el troyano GraceWire) y el malware TrickBot.

Algunos ejemplos de los ataques reportados incluyen ataques de ransomware a una compañía farmacéutica y a una empresa de biotecnología, y un intento de ataque a la Organización Mundial de la Salud (OMS).

En el segundo trimestre de 2020, los ciberdelincuentes se dirigieron a organizaciones de investigación médica atrayendo a las víctimas con técnicas de spear phishing mediante archivos adjuntos maliciosos con temática de COVID-19. En un caso, APT32, un grupo de actores de amenazas con sede en Vietnam, se dirigió al gobierno chino para robar investigaciones relacionadas con el tratamiento de COVID-19 con el malware METALJACK. Al mismo tiempo, el CISA, junto con la Agencia de Seguridad Nacional (NSA) y las autoridades de ciberseguridad del Reino Unido y Canadá, atribuyeron a APT29 (también conocida como Cozy Bear) un ataque dirigido a las instalaciones de investigación y desarrollo de vacunas de COVID-19 con ciberamenazas, como un troyano de acceso remoto (RAT) personalizado conocido como WellMess y WellMail. La técnica de la infección inicial utilizaba el escaneo masivo de sistemas vulnerables y luego explotaba las vulnerabilidades críticas. APT29 logró utilizar exploits publicados para productos como Citrix, Pulse Secure, FortiGate y Zimbra para obtener el acceso inicial en la organización. Moderna, una empresa de biotecnología, también fue víctima de un ciberataque llevado a cabo por actores de amenazas con sede en China.

Algunas empresas farmacéuticas que divulgaron públicamente sus esfuerzos en la investigación y desarrollo de vacunas se convirtieron en nuevos objetivos de los atacantes. Por ejemplo, la empresa farmacéutica LUPIN informó de una brecha de ciberseguridad inmediatamente después del lanzamiento del medicamento Favipiravir, utilizado para tratar los casos leves a moderados de COVID-19. Aunque LUPIN no estaba directamente involucrada en la fabricación de vacunas, el lanzamiento de Favipiravir puede haber motivado a los actores de la amenaza a dirigirse a la empresa para obtener información sobre vacunas.

Otros ejemplos de empresas farmacéuticas -y de empresas que trabajan estrechamente con empresas farmacéuticas- que muestran las ciberamenazas de COVID-19 son los siguientes:

En el cuarto trimestre de 2020, tras observar y analizar el alcance de los ciberataques a las empresas farmacéuticas, muchas empresas de ciberseguridad publicaron avisos, informes y directrices para proteger los valiosos activos sanitarios. Sin embargo, en comparación con los trimestres anteriores, en el tercer trimestre de 2021 fueron mínimos los ciberataques divulgados públicamente dirigidos a organizaciones farmacéuticas por datos relacionados con la COVID-19. En cambio, hubo un aumento en los ataques de phishing y malware móvil debido al aumento del uso de dispositivos móviles personales y de traer su propio dispositivo (BYOD) para el trabajo. En la industria farmacéutica, los dispositivos móviles se utilizan en toda la cadena de suministro, y los datos de propiedad se almacenan en servicios en la nube con la ayuda de estos dispositivos móviles. Los atacantes que utilizan técnicas de ingeniería social pueden comprometer fácilmente estos dispositivos. En estos ataques, los ciberdelincuentes suelen distribuir malware como Monokle, SilkBean y el troyano Wroba. Los tres tipos de malware son programas de vigilancia de Android que contienen una amplia funcionalidad de RAT, incluyendo:

Con la segunda ola de la pandemia en 2021, el grupo de actores de amenazas chinos APT10 (también conocido como Stone Panda) identificó brechas y vulnerabilidades en la infraestructura de TI y el software de la cadena de suministro de Bharat Biotech y el Instituto de Suero de la India (SII). Ambas empresas participaban en el desarrollo y la fabricación de la vacuna COVID-19. Los investigadores de seguridad evalúan que la motivación de la amenaza era robar datos intelectuales relacionados con la vacuna COVID-19 para obtener una ventaja competitiva, así como un beneficio económico.

Debido a las nuevas directrices de salud y seguridad de COVID-19, como el distanciamiento social y los entornos de trabajo a distancia, muchas empresas dependían en gran medida de los dispositivos conectados a Internet para facilitar las operaciones comerciales. Sin embargo, esto amplió la superficie de ataque para posibles amenazas a las empresas, incluida la industria farmacéutica. En los escenarios de trabajo a distancia, los activos y aplicaciones más comúnmente atacados fueron los dispositivos interconectados que se ejecutan en la nube, los intercambios de información sanitaria con terceros y los sistemas expuestos al público.

Las tácticas, técnicas y procedimientos comunes del marco ATT&CK de MITRE utilizados por los actores de la amenaza fueron:

Empresa:

Móvil:

Debido al creciente desarrollo de sistemas y dispositivos de tecnología operativa vinculados, los métodos de seguridad tradicionales no pudieron asegurar la superficie de ataque ampliada. Esto causó desafíos para la industria farmacéutica durante la pandemia que incluyeron:

Los ciberdelincuentes suelen crear ataques basados en acontecimientos y temas de actualidad que despiertan el interés de sus objetivos. La urgente demanda de las industrias farmacéutica y médica para hacer frente a la pandemia del COVID-19 atrajo a los ciberdelincuentes a atacar a las organizaciones de este sector vertical.

Algunos ciberdelincuentes recopilaron información contra empresas farmacéuticas y organizaciones de investigación para obtener la mayor cantidad posible de datos valiosos para atacar a sus objetivos específicos o realizar actividades fraudulentas, etc. La información relacionada con el coronavirus era de inmensa importancia para los actores del Estado-nación en el segundo trimestre de 2020, cuando comenzó la pandemia, ya que esta información era necesaria para adelantarse en la carrera mundial de la investigación y el desarrollo de vacunas. Tras un periodo en el que los actores de la amenaza estaban especialmente interesados en los datos de COVID-19, los ciberdelincuentes trasladaron su atención a las empresas que trabajan con el gobierno en el desarrollo y distribución de vacunas. Los atacantes pretendían ahora interrumpir la producción y distribución de vacunas atacando a las empresas farmacéuticas, provocando el cierre de sus operaciones y que las empresas de la cadena de suministro incumplieran los plazos de entrega de las vacunas. Esto supondría pérdidas económicas y daños a la reputación de las empresas, lo que revela que los atacantes estaban vigilando claramente las actividades de las empresas farmacéuticas y eligiendo cuidadosamente sus objetivos.

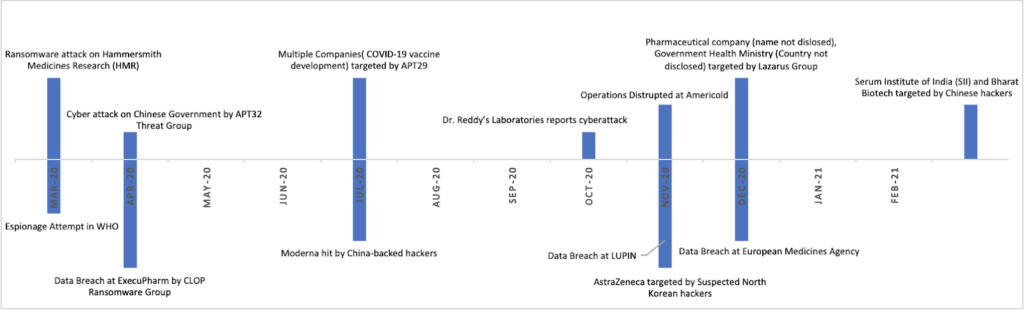

A partir de la línea de tiempo de la Figura 1, está claro que las empresas farmacéuticas fueron blanco de ataques basados en su papel y participación en la respuesta a COVID-19 entre marzo de 2020 y marzo de 2021. Los ciberataques a esta industria seguirán siendo un objetivo susceptible en el futuro inmediato, ya que una nueva variante de COVID-19, Omicron, ha afectado a muchas personas. Los actores de la amenaza ya han desplegado estafas de phishing utilizando el tema de una variante de Omicron.

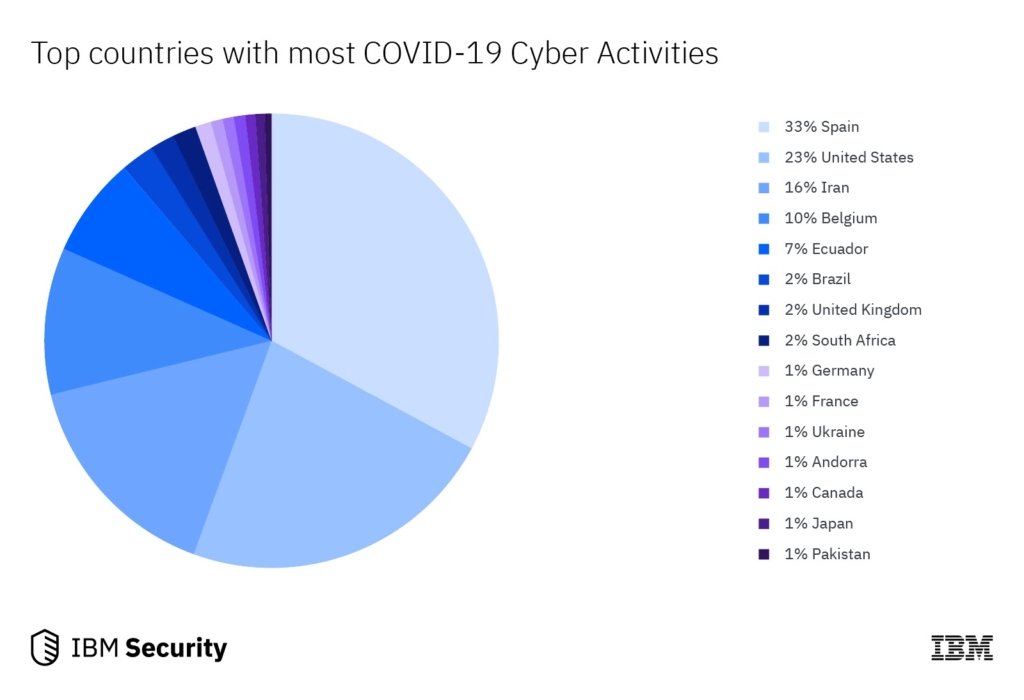

Según un informe publicado por el grupo de investigación X-Force de IBM en 2020, los países con un mayor brote de COVID-19 tendían a tener un aumento de las actividades maliciosas relacionadas con las amenazas de COVID-19.

Cuando se fabricaron las vacunas COVID-19 después de los ensayos, los atacantes comprendieron rápidamente que el sector de la cadena de suministro sería un objetivo ideal para los ciberataques, debido a la dependencia de los dispositivos móviles para el inventario y las comunicaciones en este sector. Durante este tiempo, las organizaciones siguieron las directrices de salud y seguridad de COVID-19 haciendo que un número limitado de personal in situ realizara las operaciones para mantener el distanciamiento social. Por lo tanto, era más fácil para un atacante remoto entrar en el sistema por medios físicos y virtuales, ya que no hay mucho personal que supervise los activos y las operaciones de la organización.

Con el aumento de la infraestructura de teletrabajo, los actores de las amenazas utilizaron técnicas de ingeniería social para explotar las vulnerabilidades de las herramientas y el software de trabajo remoto, dirigiéndose a los usuarios con varios tipos de phishing, como el phishing basado en SMS, el robo de credenciales y los correos electrónicos de phishing para distribuir malware.

Dado que la motivación de los actores de la amenaza es el beneficio económico, las observaciones indican que algunos grupos APT estaban más interesados en robar la investigación sobre el COVID-19 para obtener una ventaja geopolítica, ya que la información podría ser útil para la investigación nacional sobre el tratamiento del COVID-19. Aunque los ciberataques con temática COVID-19 comenzaron a principios de 2020, el ataque a las cadenas de suministro surgió a mediados del mismo año. Cabe destacar que un retraso en la distribución de las vacunas podría provocar la propagación de más infecciones por COVID-19. Además, los proveedores de terceros prestaron sus servicios de forma remota a las organizaciones sanitarias, lo que también aumentó la superficie de ataque debido a los entornos de trabajo remotos.

Según los análisis de ZeroFox, está claro que los ciberdelincuentes se dirigieron principalmente a los datos sensibles de las empresas farmacéuticas para obtener beneficios económicos, uno de ellos a través de ataques de ransomware en los que los operadores exigían el pago de un rescate a cambio de los datos robados. A continuación, se centraron en los datos relacionados con la investigación que podrían provocar pérdidas comerciales y, en última instancia, financieras para la organización. Las empresas del sector farmacéutico no pueden permitirse el lujo de perder datos valiosos, acceso a sistemas críticos o interrupciones en sus operaciones, especialmente durante la pandemia. Esta situación requiere un plan de respuesta inmediata a incidentes para hacer frente a cualquier tipo de ciberataque en tiempo real. La creciente tasa de ciberataques se está convirtiendo en un riesgo importante para la seguridad pública y nacional debido a la ampliación de la superficie de ataque. Basándose en estas observaciones, se especula que la industria farmacéutica seguirá estando en la lista de objetivos de los atacantes y podría sufrir ciberataques en el futuro.

Para más información click aquí.