L'industria farmaceutica ha attirato molta attenzione a seguito della pandemia di coronavirus (COVID-19) che ha segnato questi ultimi anni. L’aumento della domanda, causato della necessità di farmaci per la cura del COVID-19 e dei kit di screening, ha anche segnato un’impennata delle minacce verso questo settore rispetto alle prime fasi dell’emergenza sanitaria, da marzo 2020 a settembre 2021. I gruppi Advanced Persistent Threat (APT) e i criminali informatici hanno preso di mira le aziende farmaceutiche per rubare informazioni altamente sensibili, come le formule dei farmaci e i dati di ricerca e sviluppo COVID-19. Queste infatti sono estremamente preziose per i criminali informatici per il guadagno finanziario che possono portare, per la politica e per gli hacker per sostenere la loro causa economica o di consapevolezza sociale.

Un’alta percentuale di forza lavoro si è spostata in remoto durante la pandemia, per seguire le linee guida di salute e sicurezza del COVID-19. Questo ha fornito ai criminali informatici più ampie possibilità di attacco a causa dell’ampliamento del perimetro aziendale. Durante questo periodo gli attacchi di phishing sono stati il vettore più comune per le attività dannose. Infatti, per supportare chi lavora da casa, le aziende hanno implementato sistemi e reti remote. Allo stesso tempo, i criminali informatici hanno sfruttato le vulnerabilità critiche della sicurezza rubando informazioni sensibili e raggiungendo i loro obiettivi.

Sulla scia di questa impennata di incidenti IT, il governo degli Stati Uniti (USA) ha rapidamente emesso un allarme congiunto proveniente dal Dipartimento della Sicurezza Interna degli Stati Uniti (DHS), dall'Agenzia per la sicurezza informatica e delle infrastrutture (CISA) e dal National Cyber Security Centre (NCSC) del Regno Unito.

Gli hacker hanno impiegato più frequentemente il phishing, la distribuzione di malware e l'uso di tecniche di attacco con domini tipografici. Il malware associato ad alcuni attacchi a tema farmaceutico includeva l'agente Tesla (un malware keylogger), il malware Get2 loader (utilizzato per caricare il trojan GraceWire) e il malware TrickBot.

Gli esempi segnalati includono anche attacchi ransomware a un'azienda farmaceutica e a una biotecnologica, oltre a un tentativo di attacco all'Organizzazione Mondiale della Sanità (OMS).

Nel secondo trimestre del 2020, i criminali informatici hanno preso di mira le società di ricerca medica, attirando le vittime con tecniche di spear phishing e utilizzando allegati malevoli con oggetto ‘COVID-19’. In un caso, APT32, un gruppo di criminali con sede in Vietnam, ha preso di mira il governo cinese per rubargli la ricerca relativa al trattamento del virus con il malware METALJACK. La CISA, insieme alla National Security Agency (NSA) e le autorità di sicurezza informatica nel Regno Unito e in Canada, hanno poi attribuito all'APT29 (noto anche come Cozy Bear) un attacco contro le strutture di ricerca e sviluppo del vaccino COVID-19 con minacce informatiche che includono un Trojan (RAT) personalizzato ad accesso remoto meglio conosciuto come WellMess e WellMail. La tecnica di infezione iniziale ha utilizzato la scansione di massa dei sistemi critici e ha poi sfruttato le vulnerabilità. APT29 è riuscito a utilizzare gli exploit pubblicati per prodotti come Citrix, Pulse Secure, FortiGate e Zimbra per ottenere l'accesso iniziale all’interno dell’infrastruttura IT aziendale. Anche Moderna, una società di biotecnologie, è stata vittima di un cyber attacco condotto da criminali minacciosi con sede in Cina.

Alcune aziende farmaceutiche che hanno pubblicamente rivelato i loro sforzi nella ricerca e sviluppo di vaccini, sono diventati nuovi ipotetiche vittime. Per esempio, la società LUPIN ha segnalato una violazione della sicurezza informatica subito dopo il lancio del farmaco Favipiravir, usato per trattare casi lievi o moderati di COVID-19. Anche se l’azienda non era direttamente coinvolta nella produzione di vaccini, il lancio del Favipiravir può aver motivato i cybercriminali a prenderla di mira per ottenere informazioni sui vaccini.

Altri esempi di aziende farmaceutiche - o realtà ad esse collegate - che hanno subito minacce informatiche inerenti al COVID-19 sono le seguenti:

Nel quarto trimestre del 2020, dopo aver osservato e analizzato la portata dei cyber-attacchi alle aziende farmaceutiche, diverse imprese attive nel campo della sicurezza informatica hanno rilasciato avvertimenti, rapporti e linee guida per proteggere le preziose risorse sanitarie. Rispetto ai trimestri precedenti, gli incidenti registrati nel 3° trimestre 2021 sono stati minimi. C'è stato invece un incremento degli attacchi di phishing e malware mobile a causa dell'aumento dell'uso degli smartphone personali e del bring-your-own-device (BYOD) per il lavoro. Nell'industria farmaceutica, i dispositivi mobili sono utilizzati in tutta la catena di approvvigionamento, con dati proprietari memorizzati in servizi cloud. Gli aggressori che utilizzano tecniche di ingegneria sociale possono facilmente compromettere questi device e nel corso di questi attacchi i criminali informatici spesso distribuiscono malware come Monokle, SilkBean e il trojan Wroba. Tutti le tre tipologie di malware sono programmi di sorveglianza Android che contengono ampie funzionalità RAT, tra cui:

Con la seconda ondata di pandemia nel 2021, il gruppo di criminali cinesi APT10 (noto anche come Stone Panda) ha identificato lacune e vulnerabilità nell'infrastruttura IT e nel software della catena di approvvigionamento di Bharat Biotech e del Serum Institute of India (SII). Entrambe le aziende erano coinvolte nello sviluppo e nella produzione del vaccino COVID-19. L’obiettivo era di rubare dati intellettuali relativi al vaccino per un vantaggio competitivo e di guadagno finanziario.

A causa delle nuove linee guida COVID-19 sulla salute e la sicurezza, come la distanza sociale e quella negli ambienti di lavoro, molte aziende si sono affidate a dispositivi connessi per facilitare l’attività lavorativa. Tuttavia, questo ha ampliato notevolmente la superficie di attacco per le potenziali minacce alle imprese, compresa l'industria farmaceutica. In uno scenario di lavoro a distanza, le risorse e le applicazioni più comunemente attaccate erano i dispositivi interconnessi in esecuzione nel cloud, gli scambi di informazioni sanitarie con terze parti e i sistemi pubblici.

Le tattiche, le tecniche e le procedure comuni del quadro ATT&CK del MITRE utilizzate dagli attori delle minacce erano nello specifico:

In azienda:

Mobile:

A causa del crescente sviluppo di sistemi e dispositivi tecnologici connessi, i metodi di sicurezza tradizionali non sono più stati in grado di coprire l'estesa superficie di attacco. Questo ha causato delle nuove sfide per l'industria farmaceutica durante la pandemia che includevano:

I criminali informatici spesso creano attacchi basati su eventi e casi di attualità che suscitano l'interesse dei loro obiettivi. L'urgente richiesta di aiuto per affrontare la pandemia COVID-19 ha spinto i criminali informatici ad attaccare verticalmente le aziende del settore farmaceutico.

Alcuni criminali informatici hanno raccolto informazioni contro le aziende farmaceutiche e le organizzazioni di ricerca per ottenere più dati preziosi possibili, in modo da colpire obiettivi specifici o per portare avanti attività fraudolente, etc. Le informazioni relative al coronavirus erano di fondamentale importanza per gli attori degli stati nazionali nel secondo trimestre del 2020, quando è iniziata la pandemia, poiché erano necessarie per progredire nella corsa globale alla ricerca e allo sviluppo del vaccino. Dopo un periodo iniziale in cui l’attenzione dei criminali era rivolta ai dati COVID-19, essi spostarono la loro attenzione sulle aziende che lavoravano con i governi sullo sviluppo e la distribuzione dei vaccini, cercando di interromperne la produzione e la distribuzione. Presero poi di mira le aziende farmaceutiche, nel tentativo di interrompere la produzione e la catena di approvvigionamento, in modo da ritardare o bloccare la consegna dei farmaci. Questo si sarebbe tradotto in perdite finanziarie e danni alla reputazione delle aziende e rivelarono anche quanto gli aggressori stessero monitorando le attività delle aziende farmaceutiche scegliendo attentamente i loro obiettivi.

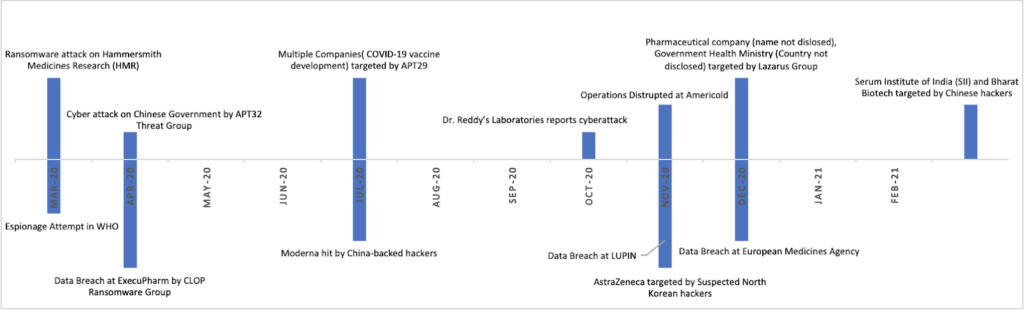

Osservando la linea temporale nella Figura 1, emerge in che modo le aziende farmaceutiche sono state prese di mira tra marzo 2020 e marzo 2021 in base al loro ruolo e al coinvolgimento avuto nella lotta al COVID-19. I cyber attacchi in questo settore rimarranno un obiettivo suscettibile anche nel prossimo futuro, tenendo conto anche della nuova variante Omicron che ha colpito molte persone e dei criminali che hanno già messo in atto truffe di phishing utilizzando questo tema.

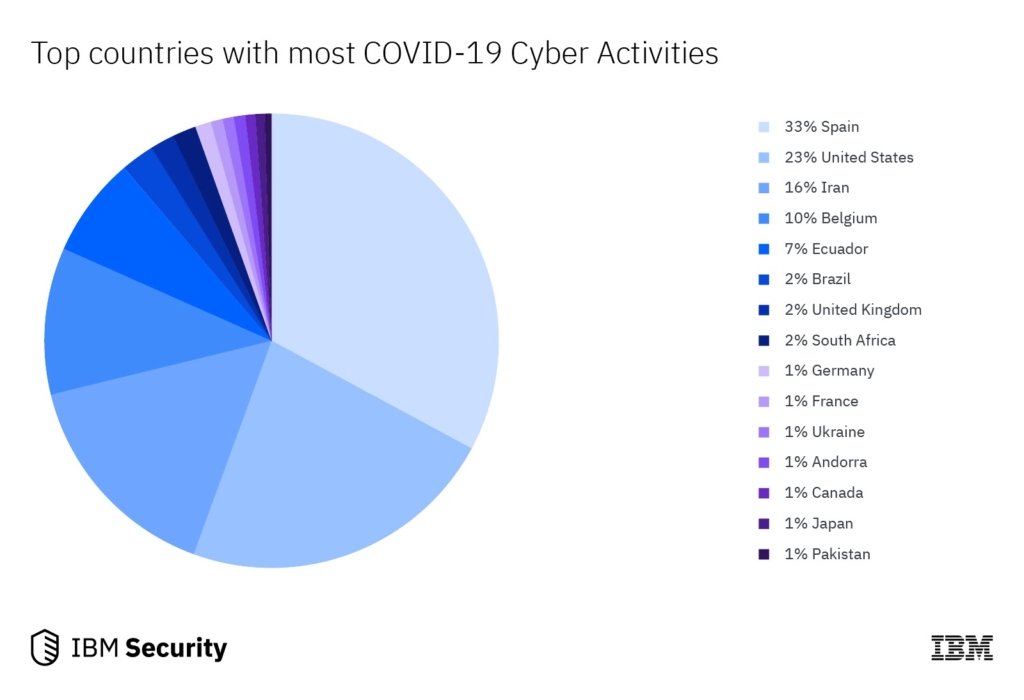

Secondo un rapporto pubblicato dal gruppo di ricerca X-Force di IBM nel 2020, i paesi maggiormente colpiti dall’epidemia tendevano a subire un aumento delle attività dannose legate alle minacce COVID-19.

Quando sono stati prodotti i vaccini per COVID-19, gli hacker hanno subito capito che il settore della catena di approvvigionamento era un obiettivo ideale per i loro crimini, vista la dipendenza dai dispositivi mobili per le attività di inventario e di comunicazione. Infatti, durante questo periodo tutte le aziende hanno seguito le linee guida di salute e sicurezza per il virus facendo lavorare un numero limitato di persone sul posto, in modo da mantenere la distanza sociale. E’ stato quindi più facile per un aggressore entrare nel sistema da remoto attraverso mezzi fisici e virtuali, approfittando dell’assenza di personale preposto a monitorare i beni e le operazioni dell’azienda.

Con l'aumento delle infrastrutture di telelavoro, gli autori delle minacce hanno utilizzato tecniche di ingegneria sociale per sfruttare le vulnerabilità negli strumenti e nei software di lavoro remoto, prendendo di mira gli utenti con vari tipi di phishing, quello basato su SMS, il furto di credenziali e le e-mail per distribuire malware.

Solitamente l’obiettivo dei criminali IT è il guadagno finanziario, ma gli studi indicano che in questo caso alcuni gruppi APT erano più interessati a rubare dati sulla la ricerca COVID-19 per ottenere un vantaggio geopolitico. Anche se i cyber-attacchi riguardanti il COVID-19 sono incominciati all'inizio del 2020, l'attacco alle catene di approvvigionamento ha avuto inizio a metà del 2020. È importante notare che un ritardo nella distribuzione dei vaccini potrebbe portare alla diffusione di più infezioni da COVID-19. Inoltre, i fornitori terzi hanno erogato i loro servizi in remoto alle organizzazioni sanitarie, il che ha contribuito ad aumentare la superficie di attacco a causa degli ambienti di lavoro remoti.

Sulla base dell'analisi di ZeroFox, è chiaro che i criminali informatici hanno preso di mira principalmente i dati sensibili delle aziende farmaceutiche per un guadagno finanziario, attraverso attacchi ransomware in cui i malviventi hanno chiesto il pagamento di un riscatto in cambio dei dati rubati. Si sono poi concentrati sui dati relativi alla ricerca che potrebbero portare a perdite commerciali e infine finanziarie per l'organizzazione. Le aziende farmaceutiche non possono permettersi di perdere dati preziosi, accesso a sistemi critici o interruzioni delle loro operazioni, specialmente durante una pandemia. Questa situazione richiede un piano di risposta immediato contro gli incidenti, per affrontare qualsiasi tipo di attacco informatico in tempo reale. Il tasso crescente di cyber-attacchi sta diventando un grande rischio per la sicurezza pubblica e nazionale a causa della superficie in espansione. Sulla base di queste osservazioni, si ipotizza che l'industria farmaceutica rimarrà nella lista degli obiettivi degli attaccanti e potrebbe essere soggetta a cyber-attacchi in futuro.