| 07 de marzo de 2024

RBAC vs ABAC: ¿Cuál elegir?

Controlar el acceso a los datos, aplicaciones y otros recursos informáticos de una organización es una tarea vital y compleja.

Autor/a: Jonathan Blackwell

Compartir en

Controlar el acceso a los datos, aplicaciones y otros recursos de TI de una organización es una tarea vital y compleja. Es esencial garantizar que cada usuario pueda acceder a los recursos que necesita para hacer su trabajo, pero que nadie pueda acceder a ningún dato o sistema que no tenga una necesidad legítima.

Este artículo explora dos modelos populares de control de acceso, el control de acceso basado en roles (RBAC) y el control de acceso basado en atributos (ABAC), y ofrece orientación para elegir la opción más adecuada para su organización.

¿Qué es el control de acceso basado en roles?

En el modelo RBAC, a los empleados y otros usuarios se les otorgan derechos de acceso según el rol o roles que desempeñan en la organización. Es decir, los administradores definen un conjunto de roles, otorgan permisos de acceso adecuados a cada uno de esos roles y luego asignan a cada usuario uno o más roles; los roles que se asignan a una persona determinan sus derechos de acceso a los recursos de TI.

Ejemplos de RBAC

A continuación se muestran algunos ejemplos de roles y algunos de los derechos de acceso que se les pueden otorgar:

- Director de tecnología : acceda a todos los servidores de la empresa

- Ingeniero de software : acceda a servidores de aplicaciones particulares

- Técnico de soporte técnico: restablecer contraseñas de usuario y desbloquear cuentas de usuario

Beneficios de RBAC

La implementación de RBAC simplifica la gestión del acceso. Cuando un nuevo empleado se une a la organización, los administradores no tienen que otorgarle una gran cantidad de permisos uno por uno; simplemente pueden asignar al nuevo empleado los roles relevantes e inmediatamente tendrán todos los derechos de acceso relacionados. De manera similar, cuando un empleado cambia de equipo o departamento, otorgarle los nuevos derechos de acceso apropiados (y, lo que es más importante, eliminar los que ya no necesita) es tan simple como cambiar sus asignaciones de roles.

Muchos sistemas empresariales ofrecen control de acceso basado en roles. A continuación se ofrece una descripción general de cómo Microsoft Entra (anteriormente Azure), Active Directory y SharePoint utilizan RBAC.

RBAC en Microsoft Entra

El control de acceso basado en roles en Microsoft Entra ayuda a los administradores a administrar el acceso a los recursos de la nube. Por ejemplo, puede utilizar RBAC para:

- Habilite un conjunto de usuarios para administrar redes virtuales y otro grupo para administrar máquinas virtuales.

- Capacite a los administradores de bases de datos para administrar bases de datos SQL.

- Permitir que un grupo designado de usuarios administre ciertos sitios web.

- Permitir que una aplicación acceda a todos los recursos de un grupo de recursos.

RBAC en Directorio Activo

En Active Directory, los grupos de seguridad funcionan como roles. A cada grupo se le concede acceso a determinados recursos y todos los miembros del grupo heredan esos derechos. AD incluye un conjunto de grupos de seguridad predeterminados y los administradores pueden crear grupos adicionales.

Estos son algunos de los grupos de seguridad integrados y sus permisos:

- Operadores de respaldo : los miembros pueden restaurar y reemplazar archivos en una computadora independientemente de los permisos necesarios para acceder a esos archivos.

- Usuarios de escritorio remoto : los miembros pueden conectarse a un servidor host de sesión de RD de forma remota.

- Administradores de dominio : los miembros tienen amplios derechos en un dominio AD en particular . Por ejemplo, pueden actualizar la membresía de todos los grupos y controlar el acceso a los controladores de dominio.

- Administradores empresariales : los miembros pueden realizar cambios en todo el bosque, como agregar dominios secundarios.

- Administradores de esquema : los administradores de esquema pueden modificar el esquema de Active Directory.

RBAC en SharePoint

SharePoint también tiene roles predefinidos con permisos que heredan los miembros. Estos roles incluyen:

- Usuarios finales: los miembros pueden trabajar con contenido en elementos de lista y bibliotecas de documentos, pero no pueden configurar ni administrar sitios.

- Usuarios avanzados: los miembros pueden interactuar con ciertos componentes del sitio, como listas, páginas web, bibliotecas, etc.

- Propietarios del sitio: los miembros tienen control sobre todo el sitio de SharePoint, incluida la creación de subsitios, el diseño y la administración de permisos.

- Administradores de colecciones de sitios: los miembros tienen control sobre los sitios de una colección de sitios.

- Administradores de la granja de SharePoint: estos administradores de nivel superior tienen control total sobre la granja de SharePoint, como el mantenimiento, el almacenamiento, las aplicaciones web y las colecciones de sitios.

RBAC a cambio

Microsoft Exchange también sigue un modelo RBAC. Algunas de las funciones de gestión integradas son las siguientes:

- Administración de destinatarios : los miembros pueden crear o actualizar destinatarios de Exchange Server dentro de la organización de Exchange Server.

- Servicio de asistencia técnica : los miembros pueden ver y actualizar atributos de usuario como direcciones, números de teléfono y nombres para mostrar.

- Administración del servidor : los miembros pueden configurar funciones específicas del servidor, como certificados, protocolos de acceso de clientes y directorios virtuales.

- Gestión de la organización : los miembros tienen acceso de nivel superior a la organización de Exchange Server, lo que significa que pueden realizar casi todas las tareas de un objeto de Exchange.

- Gestión de higiene : los miembros pueden configurar funciones antispam y antimalware en Exchange.

¿Qué es el control de acceso basado en atributos?

ABAC otorga privilegios de acceso de acuerdo con los atributos de un usuario, ya sea en lugar de sus roles o además de ellos. Ejemplos de atributos incluyen:

- Atributos de usuario : puesto de trabajo, nivel de antigüedad, departamento, puesto de trabajo

- Atributos de recursos : tipo de archivo, propietario del archivo, nivel de sensibilidad del archivo

- Entorno : Red, geolocalización, fecha, hora del día

Así es como funciona:

- Los administradores definen políticas que especifican qué combinación de atributos se requiere para realizar una acción en un recurso.

- Cuando un usuario solicita acceso a un recurso, ABAC verifica los atributos de ese usuario. Si cumplen con las políticas definidas, se concede el acceso; en caso contrario, se deniega la solicitud.

Ejemplos de ABAC

Aquí hay dos ejemplos de políticas ABAC:

- Para poder acceder a la información de nómina el usuario debe ser miembro del departamento de RRHH. Además, la solicitud de acceso debe ser durante el horario comercial habitual, y el usuario podrá acceder únicamente a los datos de su propia sucursal de la empresa.

- Para acceder a oportunidades de ventas y datos confidenciales relacionados, el usuario debe ser un representante de ventas y estar en la región de Estados Unidos.

Beneficios de ABAC

El uso de atributos en lugar de roles permite un enfoque más granular para el control de acceso. Sin embargo, ABAC puede ser más complicado que RBAC.

ABAC en Microsoft Entra

Como hemos visto, Microsoft Entra permite la asignación de permisos en función de roles. Pero también permite a los administradores agregar condiciones para ciertas acciones, lo que ilustra cómo ABAC puede considerarse una extensión de RBAC. Por ejemplo, puede agregar una condición que establezca que para que un usuario lea un determinado objeto, el usuario debe tener una función determinada y el objeto debe tener una etiqueta de metadatos específica.

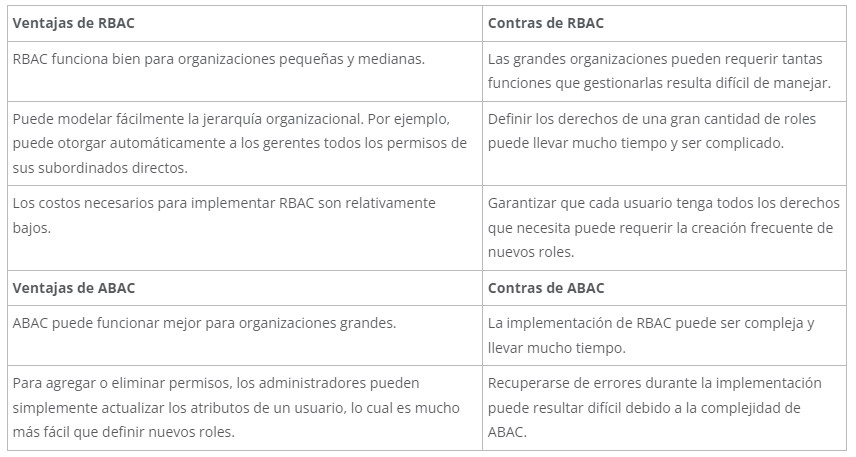

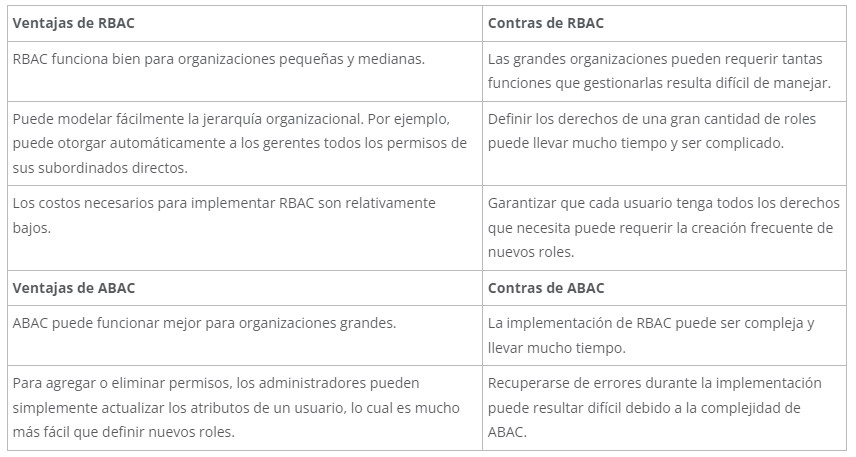

Control de acceso basado en atributos versus control de acceso basado en roles : una comparación

Las siguientes tablas muestran los pros y los contras tanto del control de acceso basado en roles (RBAC) como del control de acceso basado en atributos (ABAC):

RBAC vs ABAC: ¿Cuál elegir?

Elegir RBAC y ABAC requiere comprender la estructura, el presupuesto, el tamaño y los requisitos de seguridad de su organización. En algunos escenarios, ABAC resulta ser el ganador y en otros, es mejor utilizar RBAC.

Elija RBAC cuando:

- Tener una organización pequeña o mediana.

- No esperes una gran afluencia de nuevos usuarios

- Tener grupos de usuarios bien definidos

- Tienen poco presupuesto, recursos o tiempo.

Elija ABAC cuando:

- Tener una organización grande

- Espere que su base de usuarios se expanda significativamente

- Tener suficiente presupuesto y recursos.

- Quiere una política de control de acceso altamente personalizable y flexible

Control de acceso a través de Netwrix GroupID

Netwrix GroupID es una sólida solución de gestión de identidades y accesos (IAM) que sigue el modelo RBAC. Incluye los siguientes roles predefinidos:

- Administrador : puede realizar todas las funciones de Netwrix GroupID en un almacén de identidades

- Servicio de asistencia técnica : puede actualizar la información del directorio, restablecer contraseñas de cuentas y desbloquear cuentas en nombre de otros usuarios.

- Usuario : puede crear grupos, administrar sus grupos y administrar su propio perfil de directorio y contraseñas.

Puede crear roles adicionales y asignarles los permisos adecuados. Por ejemplo, puede crear roles para permitir que los miembros del rol:

- Crear y administrar grupos

- Administrar perfiles de usuario

- Administrar trabajos programados

Políticas en Netwrix GroupID

Las políticas de Netwrix GroupID perfeccionan y fortalecen el acceso basado en roles. Para cada rol, puede definir las siguientes políticas:

- Política de aplicación de propiedad de grupo : impide la creación de un grupo sin un propietario principal y restringe la cantidad de propietarios adicionales que un grupo puede tener.

- Política de prefijos de nombres de grupo : requiere el uso de un prefijo en el nombre del grupo durante la creación del grupo.

- Política de nuevo objeto : limita la creación de nuevos objetos a una unidad organizativa (OU) específica en el directorio.

- Política de búsqueda : limita la búsqueda de objetos a una unidad organizativa específica

- Política de autenticación : requiere el uso de métodos de autenticación específicos (como SMS o Windows Hello) para iniciar sesión en Netwrix GroupID

- Política de contraseñas : especifica reglas de contraseñas y comprobaciones de validación.

- Política de soporte técnico : implementa restricciones a los técnicos del servicio de asistencia técnica cuando restablecen contraseñas de usuario y desbloquean cuentas de usuario.

Conclusión

El control de acceso es esencial para proteger los datos y los sistemas de TI. Elegir un control de acceso basado en roles versus un control de acceso basado en atributos requiere una evaluación cuidadosa de la estructura, los requisitos de seguridad y cumplimiento de su organización, y las proyecciones de crecimiento.

Netwrix GroupID hace que la gestión de acceso sea más fácil de comprender, implementar y supervisar al proporcionar políticas y permisos de roles adaptables adecuados para todas las organizaciones, independientemente de su tamaño o sector.

Para más información pincha aqui.